Kdo a proč zabil TrueCrypt? | Kapitola 5

Seznam kapitol

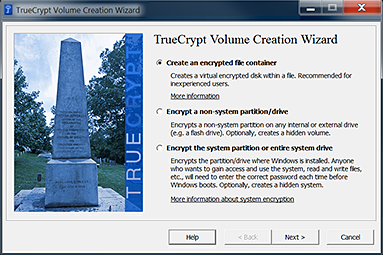

Ve středu 28. května náhle zmizela doména truecrypt.org a stránka, na kterou jsme byli přesměrováni, značně připomínala nejapný hackerský žert. Spolu s tím se objevila „vylepšená“ verze TrueCryptu 7.2, která má sloužit k tomu, abyste dekódovali zašifrovaná data a přešli na „modernější a bezpečnější“ řešení. S postupem času ale šance, že to byl jenom hack, stále klesá. Tak jak to vlastně s tím TrueCryptem je?

Vzhledem k tomu, že jediné financování projektu probíhalo formou individuálních darů, bych řekl, že většina uživatelů dostala mnohem více, než za co zaplatila. Žádný backdoor nalezen nebyl, zato na Wikipedii najdeme zmínku o čtyřech případech, kdy se disky chráněné TrueCryptem dostaly do rukou odborníků z FBI, protože obviněný využil svého práva mlčet a nesdělil úřadům heslo. V jednom případě se disk pokoušeli prolomit slovníkovými útoky po dobu 12 měsíců, což se nepovedlo.

Přestože se mezi „odborníky", zvláště těmi americkými, perfektně seznámenými s technologiemi NSA, dočteme hlody, že NSA dokáže rozlousknout „1028bitový AES asi za deset až patnáct dní“ (ano, vážně 1028b!), přičemž „1028bitový klíč vyžaduje asi o dva řády vyšší výkon než 256bitový“ (seriózně, i takové perly objevíte), ve skutečnosti není stále vůbec možný brute force attack ani na AES se 128bitovým klíčem, natož pak na AES256. Kombinatorická exploze je svině, a pokud nenajdete v algoritmu slabiny, moc toho s ní nenaděláte.

Použité šifry s klíčem o délce 256 bitů nabízí 1,16 × 1077 klíčů. Pokud má soubor dva platné klíče (jako TrueCrypt s tajnou zónou), pak je v průměru při útoku hrubou silou třeba otestovat čtvrtinu, tedy 2,9 × 1076 klíčů. Levné komerční řešení, využívající pro lámání šifer dva Radeony HD 6990, dovedlo otestovat přibližně čtvrt milionu klíčů za sekundu, což by vyžadovalo v průměru 3,67 × 1063 let na identifikaci správného klíče.

I miliardkrát výkonnější počítač by vyžadoval 3,67 × 1054 let na prolomení šifrování. Kvantový počítač by lámání zrychlil, současné odhady říkají, že místo N testů by mu stačilo provést odmocninu z N, tedy místo 2,9 × 1076 by musel provést 1,7 × 1038 testů. To je pořád opravdu hodně. Takže i pokud v NSA Utah Data Center sedí dost slušný funkční kvantový počítač, tak by měl pořád opravdu hodně moc složitý úkol.

V podstatě to znamená, že jediné použitelné jsou slovníkové útoky, vycházející z toho, že heslo bude buď obsaženo ve slovníku, anebo bude představovat kombinaci několika slov s několika číslicemi (a to je velmi pravděpodobně to, o co se FBI ten rok pokoušela, protože nejsou hloupí a šance na úspěšný brute force attack na klíče si snadno spočítají).

Navíc má TrueCrypt ještě další vychytávku. TrueCrypt umí využít tři šifry, přičemž všechny byly vytvořeny s ohledem na zabezpečení tajných dokumentů v rámci projektu AES (Advanced Encryption Standard): Finální vítěz soutěže AES s 256bitovým klíčem, Twofish a Serpent. Každý tento algoritmus je sám o sobě dostačující, TrueCrypt je navíc dovoluje řetězit za sebou do kaskády, čímž zpomaluje pokusy o prolomení hrubou silou. Nejrychlejší AES je v praxi pětkrát rychlejší než kaskáda AES-Twofish-Serpent, proto se používá nejčastěji. Každý, kdo se pokouší prolomit TrueCrypt hrubou silou, ale musí testovat pro každý klíč všechny kombinace šifer, což proces lámání oproti čistému AES u BitLockeru proces zpomaluje 22×.