Bezpečnost verze 2009 | Kapitola 2

Seznam kapitol

Zabezpečení není nikdy dost a proto se v dnešním článku podíváme, jaká je aktuálně situace a jak se proti nejrůznějším breberkám z internetu bránit. Také si posvítíme na dva produkty, které vaši bezpečnost slibují zajistit. Eset Smart Security 4 a Norton Internet Security 2009, ještě minulý rok těžko srovnatelné protipóly. A dnes, no čtěte dále...

Primitivní viry 20. století již mají své za sebou. Zároveň s raketově rostoucí složitostí operačních systémů ztratily dech a nastoupila nová generace, adaptovaná na prostředí Windows. Zatímco kdysi se vir prostě uhnízdil v paměti a dělal všelijaké vtipné (pamatujete na vir Sušenka?) nebo méně vtipné věci (a co OneHalf?), moderní malware musí být sofistikovanější.

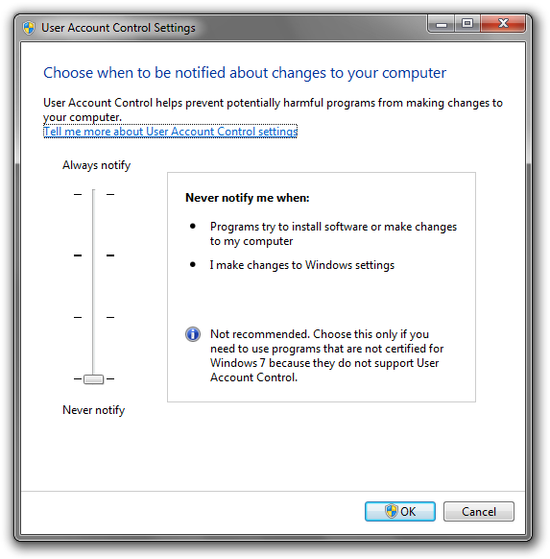

Prostředí Windows velice omezuje vir v jeho fungování - tyto mantinely jsou dané koncepcí systému, jeho metodami přístupu k hardware (abstrakce přes HAL, DirectX apod.), základním zabezpečením (UAC, antivir...), ale zároveň se jim přímo nabízí všemožné bezpečnostní díry a nedostatky v návrhu systému. Typickým nedostatkem je třeba právě autorun.

Jednotlivé druhy malwaru jsem již rozebral kdysi, toto rozdělení v podstatě stále platí. Trendem doby je ovšem integrace, typický malware dneška již není jasně definovatelný, naopak rozdíly mezi jednotlivými šmejdy se hodně smazávají, obvykle fungují ve skupině s několika škodlivými účinky najednou.

Vzhledem k omezeným možnostem fungování malware ve Windows není až tolik příležitostí k infiltraci, ale ty existující jsou bohatě využity. Malware spuštěný jako obyčejný proces je stále nejčastějším úkazem, nicméně zdá se, že v oblibě autorů havěti jsou i jiné cesty - jako například zavedení malware jako službu nebo rovnou systémový ovladač. Způsob "instalace" takovýchto kousků je o něco složitější než přidání spouštěcí řádky do větve Run v registrech, nebo umístění zástupce v Po spuštění v nabídce Start; stále je však možné toto lehce zautomatizovat.

Kromě jednoduché instalace služby nebo driveru obvykle také dochází k modifikaci systémových souborů, typicky je zneužita logon fáze startu systému, tedy doba těsně po přihlášení uživatele. Pro malware je pak velice snadné lehce si upravit třeba soubor user32.dll, vpravit do něj volání funkce své vlastní knihovny, a je to. Někdy je malware dokonce tak vtipný, že po takovéto úspěšné injektáži nechá počítač zamrznout nebo restartovat, aby se při dalším náběhu vše "správně" zavedlo.

Krokem proti takovémuto "tuningu" systému je UAC ve Windows Vista a novějších, ale jak jsem již nahoře uvedl, uživatel stejně obvykle spuštění malwaru povolí, takže všemocné řešení to není, spíše naopak. Slabým článkem v zabezpečení je zde jednoznačně uživatel.

Zde vidíme, že malware si může počínat velice mazaně. Spuštěný proces v systému není, a vše je chytře ukryto v nenápadné DLL knihovně, která jako parazit sedí na legitimním systémovém souboru. Pokud tento pokus vetřít se do systému vyjde, dodatečná obrana proti takovéto infekci je velmi problematická, antivir těžko může mít databázi systémových souborů všech možných verzí a odstranit z nich infekci. Čištění systému pak musí být provedeno ručně, a musí ji provést poměrně zkušený uživatel, znalý všech možných principů fungování systému.