Hackeři ze skupiny Chafer cílí na ambasády

Odborníci Kaspersky Lab odhalili řadu pokusů o infikování zahraničních diplomatických subjektů v Íránu. Útočníci k tomu použili svůj vlastní spyware a aktualizovaný Remexi backdoor. V rámci kampaně také využili několik legitimních nástrojů. Přítomnost Remexi poukazuje na persky mluvící kyberšpionážní skupinu známou jako Chafer. Ta je spojována s kybernetickým sledováním jednotlivců pobývajících na území Blízkého východu.

Ze zprávy vyplývá, že hackeři v tomto regionu se snaží využívat poměrně jednoduché malwary domácí výroby, které doplňují o veřejně dostupné nástroje. V nejnovějším případě, na který Kaspersky Lab upozporňuje, bylo možné sledovat vylepšenou verzi Remexi backdooru – nástroje, který umožňuje vzdálené ovládání napadeného zařízení.

Remexi byl poprvé zaznamenán v roce 2015, kdy ho použila skupina Chafer pro kybernetické sledování individuálních uživatelů a menšího počtu organizací na Blízkém východě. Odborníci z Kaspersky Lab jsou do značné míry přesvědčeni o tom, že původci současných útoků pocházejí ze skupiny Chafer. Backdoor použitý v této kampani totiž vykazuje kódové podobnosti se známým Remexi.

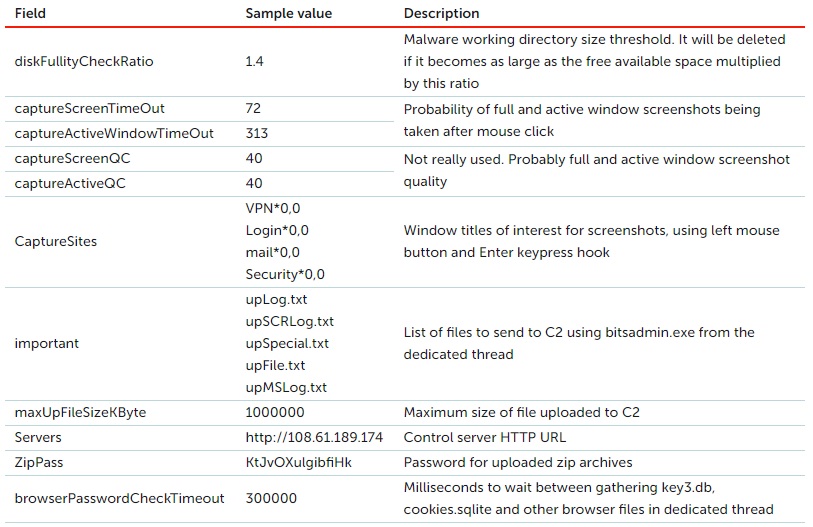

Nově objevený Remexi malware je schopný provádět příkazy na dálku a získat tak z napadeného počítače screenshoty, data z prohlížeče včetně přihlašovacích údajů, historie prohlížení a jakýkoliv psaný text. Ukradená data následně útočníci dostanou z uživatelova zařízení díky legitimní aplikaci Microsoft Background Intelligent Transfer Service (BITS) – což je doplněk Windows, který umožňuje provádět aktualizace na pozadí. Tento trend, kdy kyberzločinci kombinují malware s přivlastněným nebo legitimním kódem, jim pomáhá šetřit čas i peníze, a navíc znesnadňuje jejich odhalení.

„Když mluvíme o státem řízených kyberšpionážních kampaních, většině lidí se vybaví pokročilé operace s komplexními nástroji, které vyvinuli počítačoví odborníci. Lidé odpovědní za tento útok jsou ale s největší pravděpodobností obyčejní systémoví administrátoři, kteří umějí programovat. Jejich kampaň totiž daleko více závisí na kreativním použití již existujících nástrojů než na nově naprogramovaných, pokročilých programech. Nicméně i relativně jednoduché nástroje mohou způsobit výrazné škody,“ varuje Denis Legezo, bezpečnostní odborník ze společnosti Kaspersky Lab.

Zdroj: Kaspersky Lab