Kdo a proč zabil TrueCrypt? | Kapitola 6

Seznam kapitol

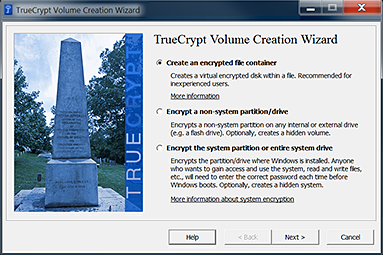

Ve středu 28. května náhle zmizela doména truecrypt.org a stránka, na kterou jsme byli přesměrováni, značně připomínala nejapný hackerský žert. Spolu s tím se objevila „vylepšená“ verze TrueCryptu 7.2, která má sloužit k tomu, abyste dekódovali zašifrovaná data a přešli na „modernější a bezpečnější“ řešení. S postupem času ale šance, že to byl jenom hack, stále klesá. Tak jak to vlastně s tím TrueCryptem je?

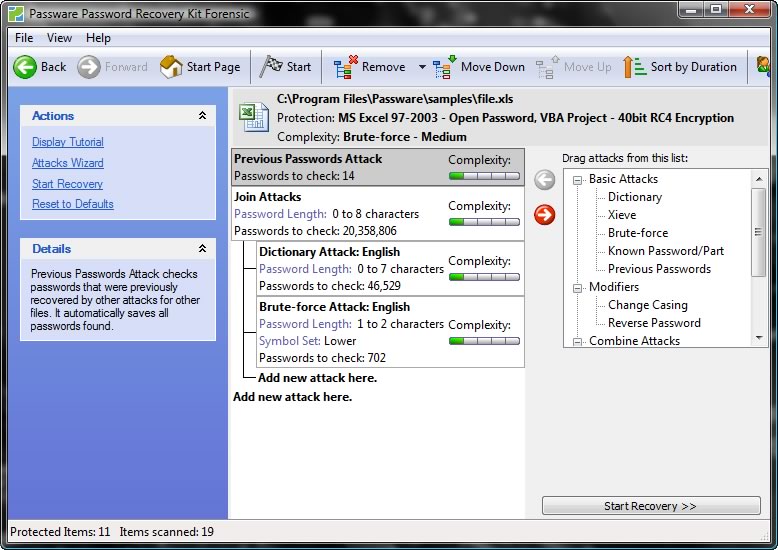

V současnosti jsou známé pouze čtyři efektivní útoky na TrueCrypt: Slabé slovníkové heslo, získání hesla od uživatele (výslechem, kamerovým záznamem jeho práce s počítačem či softwarem monitorujícím stisky kláves), získání klíče z hibernačního souboru (pokud byl systém hibernován ve chvíli, kdy měl TrueCrypt připojené chráněné disky) anebo použití nástroje, který dokáže správný klíč získat z paměti počítače. Takový útok nabízí například Passware, který se chlubí tím, že dokáže prolomit jak BitLocker, tak TrueCrypt „během pár minut".

Toto značně nadnesené tvrzení sloužící jako reklama pro produkt za lidových 26 tisíc korun ve skutečnosti nic neláme. Vychází z toho, že se útočníkovi podaří získat přístup k zapnutému počítači, který má zrovna namountované disky, provede dump paměti a z tohoto dumpu pak vyhrabe klíče. Čili jde o slabinu operačního systému (že vůbec paměťový dump dovolí) a to ještě využitelnou jenom za velmi specifických okolností.

V případě ohrožení u TrueCryptu stačí provést buď provést Dismount All (lze nabindovat na hotkey), anebo vytáhnout napájení z počítače, čímž do třiceti sekund klíče z paměti zmizí. U laptopu je to poněkud horší, ale tam můžete u TrueCryptu použít jednu z mnoha variant funkce Auto-dismout, tedy automatického odpojení kryptovaných disků buď po stanoveném čase, při odlogování, při startu screensaveru či při přechodu do standby. Samozřejmostí je vnucení odpojení disku, i když se aplikacím nechce. Zkrátka a dobře, magická řešení za třicet klacků fungují jen za velmi specifických podmínek.

Existuje jeden ještě extrémnější útok, se kterým přišli velmi paranoidní lidé na konferenci pro velmi paranoidní lidi: Totiž zmražení pamětí u běžícího stroje freonem a následné vyjmutí a přečtení paměťových modulů. Ano, tato metoda je funkční, ale řekl bych, že kdyby někdo až tak moc chtěl vaše data, tak to už je jednodušší vás i s tím notebookem unést a ponořovat vaši hlavu do sudu s vodou tak dlouho, až si na to heslo vzpomenete. Čili absolutní jistotu použití TrueCryptu nedává, to byste disk museli obložit C4 s detonátory citlivými na manipulaci, ale pro zajištění proti běžným typům zneužití typu ztratím flashdisk nebo ztratím notebook to opravdu zcela vyhovuje.

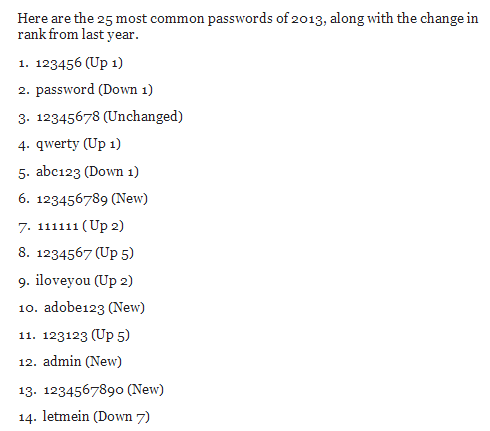

Nejpravděpodobnějším úspěšným útokem bude slabé heslo, ale lidi, kteří TrueCrypt používají, obvykle nejsou tak hloupí, aby jako heslo použili něco z hitparády „25 nejobvyklejších hesel roku 2013“.

S postupem času a rozšiřováním kamer roste pravděpodobnost odsledování hesla kamerovým systémem či pomocí kamery s vysokým rozlišením, která vás sleduje. Existují aplikace, které dokážou detekovat údaje zadávané na dotykových obrazovkách tím, že sledují prst, přičemž to zvládnou i přes odraz na brýlích anebo skleněné desce a to až 12 metrů daleko. Paranoidní? Bohužel – reálné.

Na to je třeba myslet při mountování disků ve veřejných prostorách, obecné doporučení je nevkládat žádná opravdu důvěrná hesla na veřejných místech. Doporučení nevyužívat hibernaci při současném využívání kryptografického software je staré jako Metuzalém, takže jen zopakuji, že správné využívání kryptografického software je namountovat disk jen když ho potřebujete a pak ho zase odmountovat. Tím riziko snížíte na minimum.